MSがCPUの投機実行の脆弱性に対するセキュリティパッチを公開

今回発見された脆弱性は3種類。1つ目は「Bounds Check Bypass」、2つ目は「Branch Target Injection」、3つ目は「Rogue Data Cache Load」で、米GoogleのProject Zeroは1つ目と2つ目の脆弱性を突いた攻撃手法を「Spectre」、3つ目の攻撃手法を「Meltdown」と名付けています。

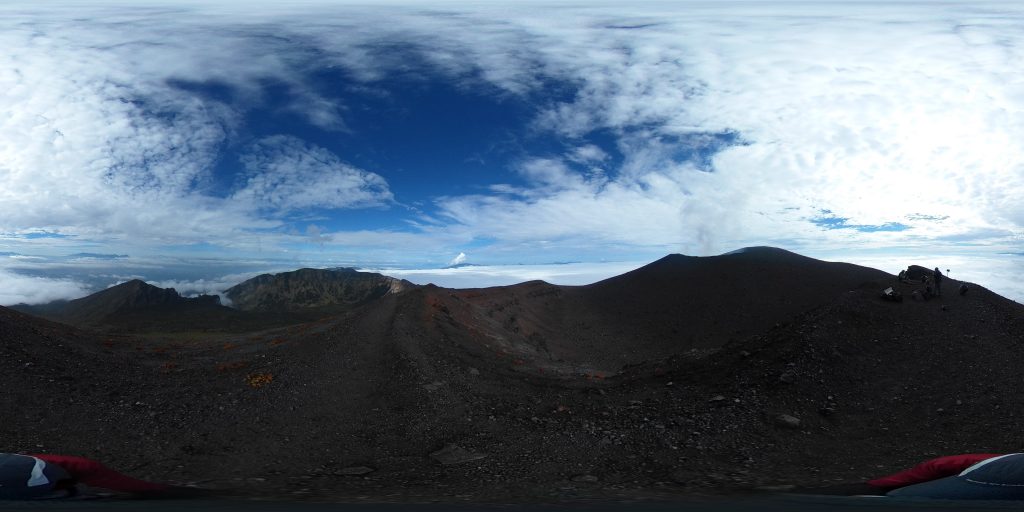

悪意のある攻撃者は、CPUの投機実行を利用することで、本来アクセス権限のないソフトウェアで、アクセスできないはずのシステムメモリを読み取ることができ、パスワードや暗号化キー、アプリケーションで開いている機密情報にアクセス可能になります。1台の仮想マシン上でこの攻撃を利用し、ホストマシンの物理メモリにアクセスできることができるため、仮想マシン上で複数のサーバーを稼働させている場合には、深刻な影響があります。

今回発見された脆弱性を根本的に解決するためにはハードウェアの交換が必要となりますが、修正プログラムの導入によって攻撃のリスクを低減させることができるため、マイクロソフトはセキュリティパッチ(更新プログラム)を公開しました。ただし、更新プログラムは一部のウイルス対策ソフトと互換性が無く最悪の場合、ブルースクリーン(BSoD)エラーが発生し、Windowsが起動できなくなる恐れがあるとのことです。